Március 7-én, kedden WikiLeaks kiadott egy dokumentumgyűjteményt, amelyről az USA-ban szivárgásról van szó. Központi Hírszerző Ügynökség. Ez a gyűjtemény a dokumentumok szerint a legnagyobb kiadvány a bizalmas dokumentumok az ügynökség, és a kódneve " Széf 7 ”. A WikiLeaks szerint, CIA elvesztette az irányítást a nagyobb kihívásokra a hacker-arzenálban " Év nulla ”. Ez magában foglalja a rosszindulatú programokat, a trójai programokat, a távvezérlő rendszereket és a hozzájuk tartozó dokumentációkat is.

Ezek a több mint 70 millió kódsor képes felhalmozni egy csomó eszközt és megzavarja a magánéletet. A jelentés szerint ezek az eszközök képesek lesznek betörni az iOS, az Android és a Windows készülékekre. Ráadásul a Samsung Smart TV-kbe is be tudnak csempészni, és titkos mikrofonokká alakíthatók.

A WikiLeaks kiürítése a CIA Hacking Tools-ből

Valamennyi eszközt fegyveresnek mondják, ami azt jelenti, hogy megvédhetik magukat a külső forrásoktól. Lehet, hogy önmegsemmisítik vagy nem működnek, ha nem megfelelően használják. Az eszközöket a WikiLeaks nyilvánosan nem adta ki, de a támogató dokumentáció már. A dokumentáció feltárja az ilyen eszközök létezését és lehetőségeit. A dokumentumok gyűjteménye a CIA szervezet különböző ágazataihoz tartozik.

A dokumentáció nemcsak a kifejlesztett eszközökkel kapcsolatos információkat tartalmazza, hanem tartalmaz néhány oktatóanyagot a szoftverek telepítéséről, a jegyzetek összeállításáról és néhány hivatkozás más hacker és közös eszközökről.

Csak átmentem a szivárgott dokumentációt, és rájöttem, hogy egy bemutató teljesen hasonló ahhoz, amit már láttam az interneten. Egy bemutató Android Reverse Tethering teljesen hasonló volt egy bejegyzéshez XDA fórums volt, de voltak észrevételek és módosítások a kiszivárgott dokumentumban.

tények

Íme néhány olyan tény, amely a WikiLeaks-ból származik:

- A CIA kifejlesztett egy " Síró angyal"Ami befolyásolhatja az intelligens TV-ket. A Samsung Smart TV-k titkos mikrofonokká alakíthatók. A TV hamis kikapcsolási módba kerül, és a hangot a háttérben összegyűjtik, és a CIA-szerverekhez az interneten keresztül küldik el.

- Van egy speciális szabály, amelyet a CIA hackerek követtek, miközben programokat írtak. „ TRADECRAFT DO ÉS DON'T"A dokumentum tartalmazza azokat a szabályokat, amelyek szerint a kártevőket be kell írni, hogy megvédjék őket a víruskereső szoftverektől. Azt is jelentették, hogy a hackerek sikeresen kifejlesztett módszereket, hogy legyőzzék a legtöbb népszerű víruskereső. Azt mondták, hogy Comodo-t legyőzte, ha egy rosszindulatú programot helyez el a recycle binben.

- Olyan automatizált többplatformos eszközt fejlesztettek ki, amely behatolásra, fertőzésre, kontrollra és exfiltrációra használható. „ KAPTÁR"Olyan testreszabható implantátumokat biztosít a különböző operációs rendszerek számára, amelyek képesek HTTPS kapcsolaton keresztül visszajuttatni a CIA kiszolgálókhoz.

- A csoport neve ÁRNYÉK összegyűjti és javítja a más forrásokból származó hacker szoftverek tárolóját. Az egyetlen cél, hogy valaki más hackereszközöket és kódokat használjon, hogy hamis lábnyomokat hagyjon el. Az eszközök közé tartoznak a közös keyloggerek, a víruskereső programok, a lopakodó technikák stb. Az UMBRAGE programok használatával a CIA nem csak különböző módon támadhat, hanem megtámadhatja az áldozatot a támadóról.

A népszerű víruskereső programokat lefedő dokumentáció egy teljes részét tartalmazza. Bár ezeket az oldalakat titokban tartották, hamarosan kiderül, ha biztonságosabb erre. A CIA hackerei a jelentés szerint megakadályozzák a víruskereső szoftvereket.

További információ a dokumentációról

Rengeteg más program és sok támogató dokumentáció van. Mindent át tudsz végezni, és biztos, hogy sokat tanulsz róluk. Számos kinyilatkoztatás a WikiLeaks által szerzett dokumentumokon és programokon alapult. Például ez a szervezeti ábra ezen dokumentumokon alapult, és még mindig sok kérdőjelet tartalmaz. A CIA valódi és megfelelő szervezeti felépítése még mindig ismeretlen.

Bármit, amit e dokumentumokban olvashat, a WikiLeaks teljes egészében felügyeli. Ezeknek a dokumentumoknak a részeit rejtették el és helyettesítették. Bizonyos dokumentumokat is megjelölt Titok. A nevek, identitások és egyéb érzékeny információk többségét redukálták. Továbbá az összes IP-címet és portot kicserélték néhány dummy tartalomsal.

A WikiLeaks titokban tartja ezeket a dokumentumokat. Lehet, hogy van valami pont, ahol gondolhatsz az ilyen eszközök és hackok nem létezésére. Ez teljesen magától függ, de személyes véleményem szerint úgy érzem, hogy ezek az eszközök mindig is léteztek. A függöny mögött álltak.

A WikiLeaks szerint ezek a dokumentumok 2013 és 2016 között vannak keltezve. A forrásokról még nem derült fény. És ha az eszközök hatástalanodnak és biztonságosabbak lesznek megosztani, azokat megosztják velük.

Proliferációs kockázatok

A WikiLeaks sajtóközleményben is foglalkoznak az ilyen hacker eszközökben jelentkező proliferációs kockázatokkal. Ezek a kivonatok a kibocsátásból jobban megértik Önt.

- Míg a nukleáris szaporodást korlátozta a hatalmas költségek és a látható infrastruktúra, amely ahhoz szükséges, hogy összegyűjjék a hasadóanyagokat ahhoz, hogy kritikus nukleáris tömeget lehessen előállítani, az internetes "fegyvereket" fejleszteni kell, nagyon nehéz megőrizni.

- A Cyber "fegyverek" valójában csak számítógépes programok, amelyek hasonlóan kalózozhatnak. Mivel ezek teljes egészében az információkból állnak, gyorsan átmásolhatók, nincsenek marginális költségek.

- Ha egyetlen cyber "fegyver" "laza", akkor másodpercek alatt elterjedhet a világon, hogy a párkapcsolatok, a számítógépes maffia és a tizenéves hackerek is használhassák.

Tehát ezeknek az eszközöknek (ha léteznek) elterjedése egyáltalán nem történhet meg, és a lehető leghamarabb megoldást kell találni. Az ilyen eszközök létezése megkérdőjelezi a rendszerünkben jelenleg elérhető kiskapukat. A CIA felfedezte őket, és fennáll annak a lehetősége, hogy ezeket a hibákat az egyes hackerek és más vállalatok felfedezhetik.

A jelentés szerint a CIA behatolhat az iOS és Android készülékekbe. Ami azt jelenti, hogy van valami a lényege, hogy hagyja a hackerek be. És ez azt jelenti, hogy mobiltelefonunk nem elég biztonságos.

Ítélet

Tehát ez a "Vault 7" és a "Year Zero" volt a legegyszerűbb szavakkal. Ha megérted a technikai feltételeket és néhány kódot, akkor meg kell nézni a dokumentumokat. Ez a technikai cikkek és tartalmak legnagyobb gyűjteménye, amit valaha láttam. Tudjon meg többet a különböző platformokon elérhető összes eszközről a dokumentációból.

Kattints itt olvasni a sajtóközleményt és menni itt hogy megtekinthesse a Wikileaks.org teljes dokumentációját.

Szintén olvasható:

- Hogyan használta a CIA a Fine Dining támadást a DLL-fájlok eltérítésére?

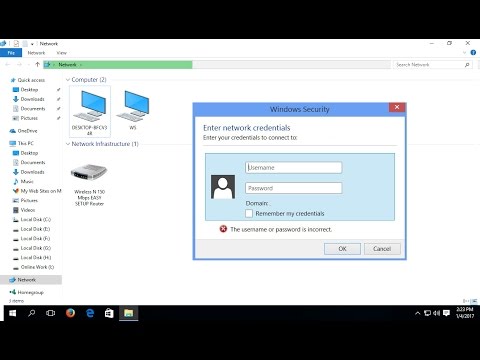

- Old WikiLeaks hozzászólás részletesen hogyan hagyja el a Windows aktivációs felületeket

- Hogyan lehet megakadályozni, hogy a kormány kémkedjen?

Kapcsolódó hozzászólások:

- A Windows memóriabemenet beállításai a Windows 10/8/7 verziójában

- Megbeszélés: A legjobb ingyenes víruskereső a Windows PC számára

- A legjobb ingyenes szoftverfrissítések a Windows 10/8/7 verziójához

- Megakadályozza, vagy elkerülje, hogy kémkedjen a kormány

- Visszaszerez WiFi jelszót a Windows-ban a WiFi Password Dump és a WiFi Password Decryptor segítségével